Windows PrintNightmare Bug | PoC Exploits bereits verfügbar

1. Juli 2021

Hosting Provider Penetration Testing Authorisation Form

5. Juli 2021

Windows PrintNightmare Bug | PoC Exploits bereits verfügbar

1. Juli 2021

Hosting Provider Penetration Testing Authorisation Form

5. Juli 2021KASEYA SUPPLY CHAIN ATTACK | was wir bis jetzt wissen…

Nach SolarWinds folgt nun ein Supply-Chain Angriff mittels der Kaseya IT-Management Software, die häufig in MSP Umgebungen zum Managen von Kunden-Client-Systemen zum Einsatz kommt. Ob dies eine erste Prophezeiung von Cyber Polygon ist, sei mal dahingestellt.

So wie bei dem SolarWinds-Vorfall, findet auch hier ein „zweistufiger Malware-Überlieferungs Prozess“ durch die Hintertür statt.

Anders als bei dem SolarWinds-Vorfall, dürfte hier jedoch nicht Spionage sondern Ransomware – also finanzielle Absichten – die Motivation sein.

Als Reaktion auf diesen Angriff drängt Kaseya ihre Kunden darauf, on-premise VSA Server herunterzufahren, da es augenscheinlich die RMM-Software (Remote Monitoring and Management) betrifft.

Sollten Sie in Ihren Enpoint-Protection Lösungen (eine der folgenden) Ausnahmen für die Kaseya Software vorgenommen haben, sollten Sie diese temporär unbedingt entfernen!

\ProgramData\Kaseya\

\Program Files (x86)\Kaseya\

\Program Files\Kaseya\

\Windows\Temp\Kaseya\

\Windows\MsMpEng.exe

\kworking\

Sha1: 9ca2488a630e42800d8def0575eae5ed8d266eab (AgentMon.exe – the root process)

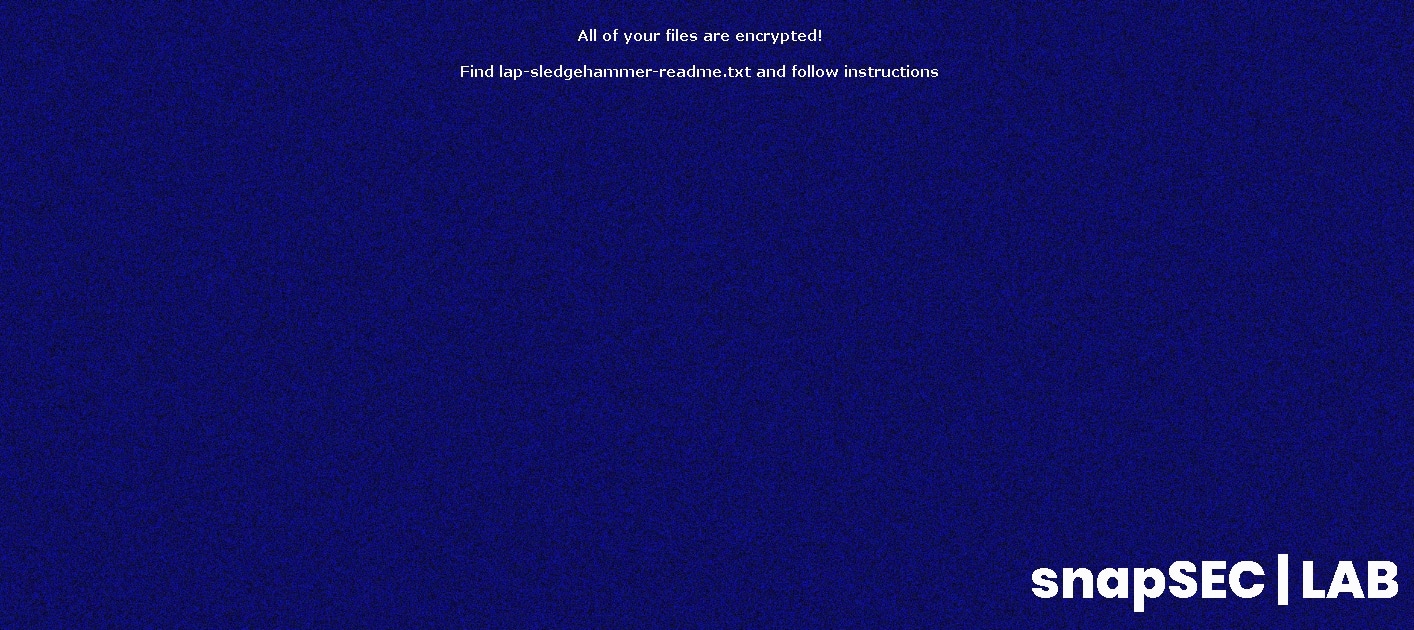

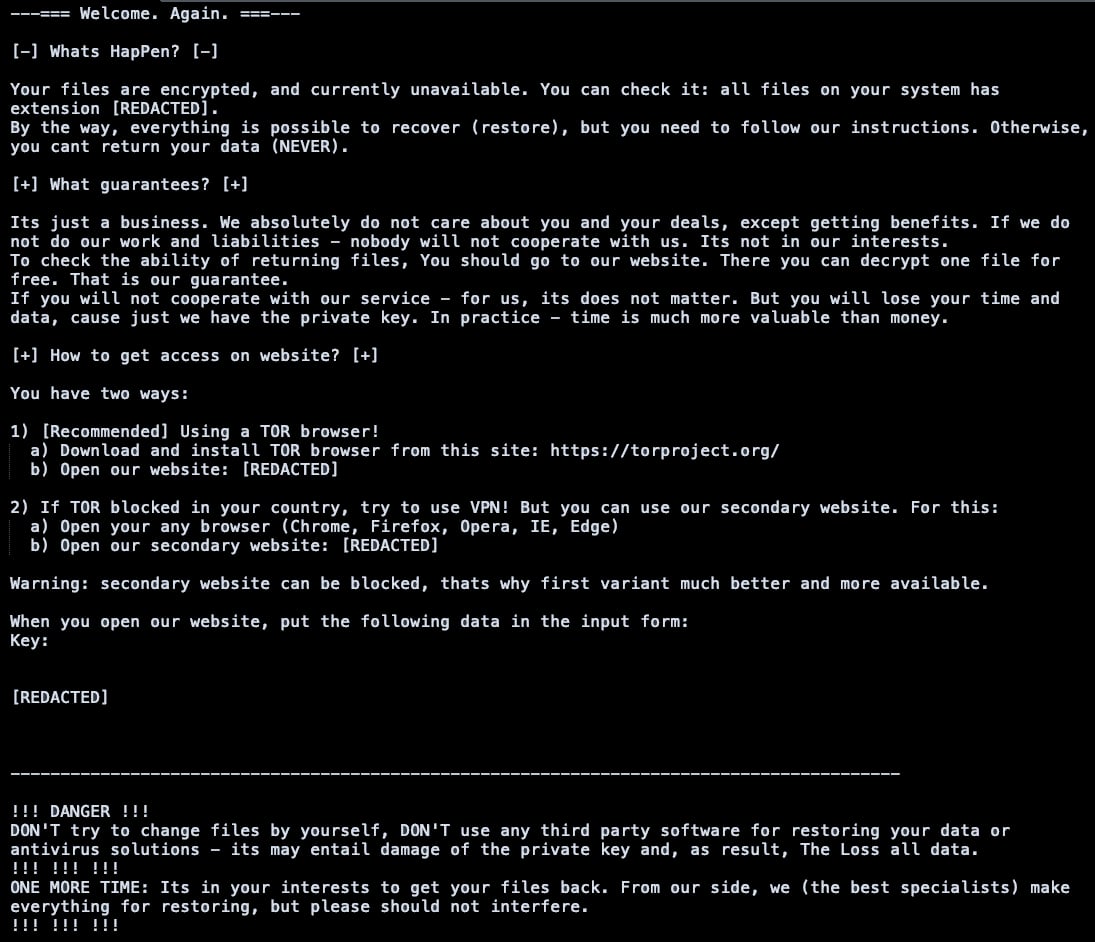

Nachdem der Endpoint befallen ist, blockiert die Malware den administrativen Zugriff und beginnt die Verschlüsselung von Daten. Danach wird das Wallpaper mit Hinweis auf eine Readme.txt geändert.

Wie läuft der Angriff ab:

Wie oben beschrieben, handelt es sich bei Kaseya um eine MSP Lösung, die bei dem Management von Client-Systeme unterstützt.

Per Design, verfügt Kaseya über administrative Privilegien auf Client-Systeme – was so viel bedeutet wie;

ist der MSP betroffen, sind dessen durch Kaseya gemanagte Client-Systeme betroffen.

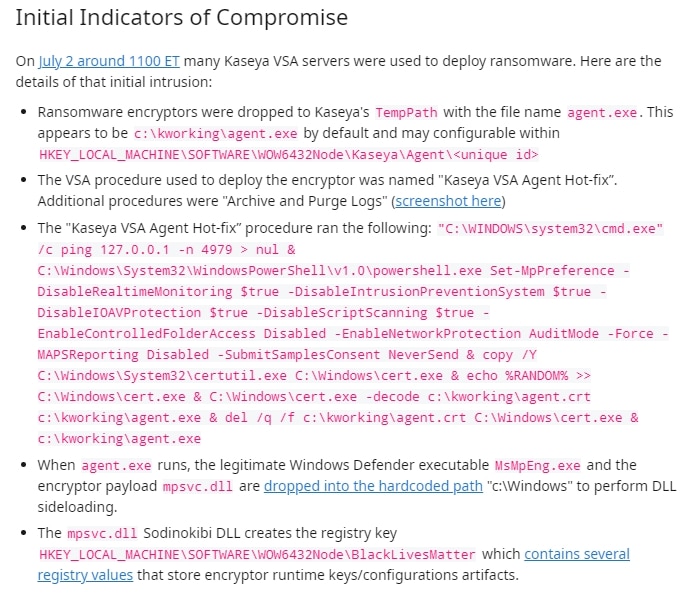

Initial wird eine 0-day Remote Code Execution Schwachstelle in Kaseya VSA, welcher unter anderem für Client Software-Deployment Anwendung findet, genutzt und über ein Fake-Software-Update die REvil Ransomware verteilt. Somit braucht man gar KEIN Kaseya Kunde sein…

Die CISA stellt Informationen zu CnC-Domains bereit, welche der REvil/Sodin encryptor nutzt.

Blue Shield Umbrella löst übrigens keine der C2-Domänen auf!

Das Security-Unternehmen Huntress Labs teilt in einem Reddit thread zusätzliche Informationen zu den Indicator of Compromise.

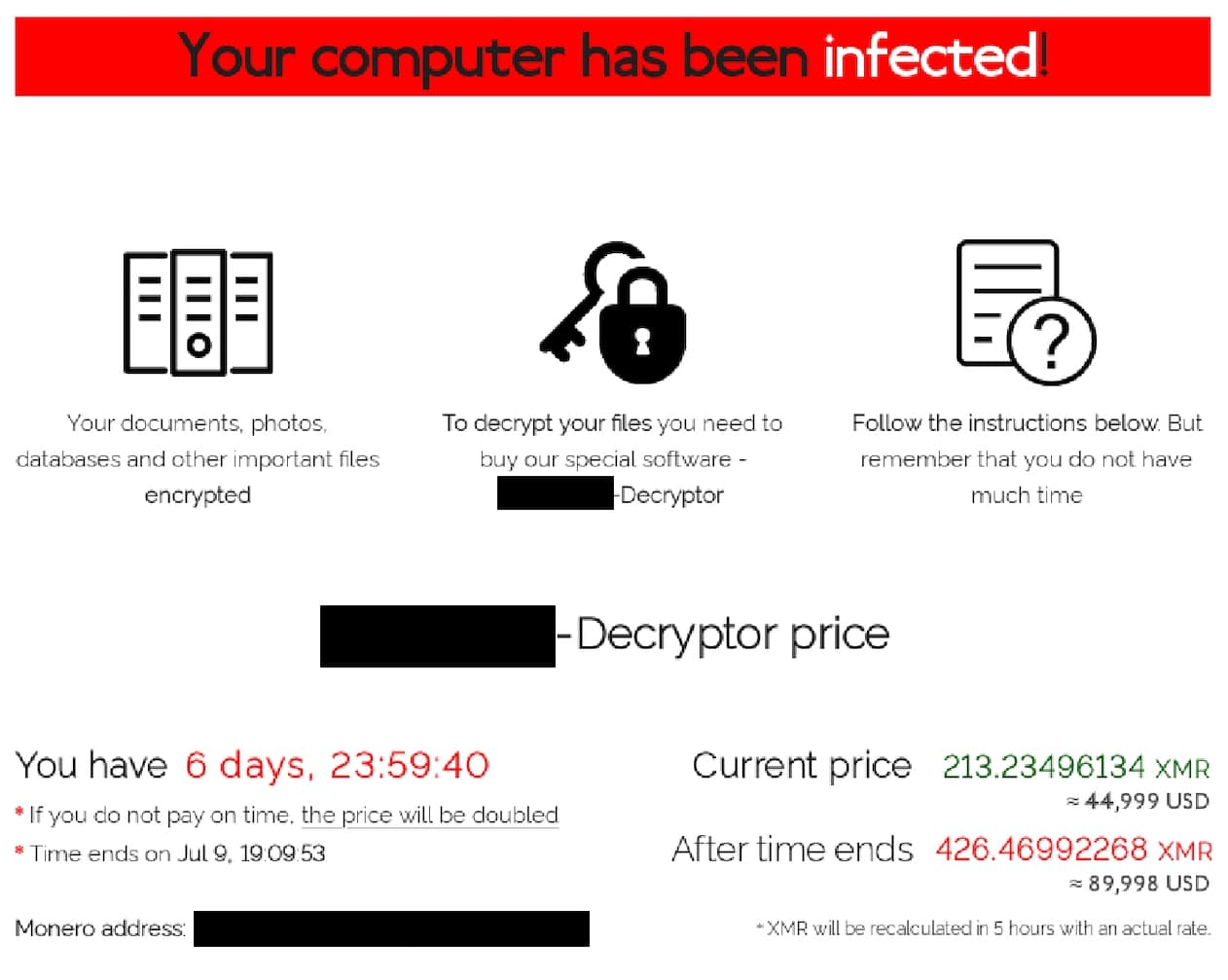

Das Payment-Portal der Angreifer sieht wie folgt aus:

(btw… Bitcoin ist nicht mehr das Zahlungsmittel der Wahl – weil gar nicht so anonym als angenommen – sondern Monero)

Ironischerweise bietet Kaseya seine eigene Unitrends Backup Lösung mit Anti-Ransomware Kapazitäten.

Noch ironischer ist, dass Kaseya ein 24/7 managed SOC Service mit folgenden Pitch bietet:

Stop attackers in their tracks with our managed cybersecurity detection and response solution backed by a world-class security operations centre.

Incident Response Summary:

- Update Endpoint Protection (viele Hersteller detektieren die Malware bereits)

- Prüfung und Shutdown potentiell-verwundbarer Kaseya VSA-Systeme

- Kaseya publiziert regelmäßig Updates zu dem Vorfall

- Monitoring auf IoC (Reddit)

- dynamische Blockierung von C2-Domänen

- laterale Bewegungen kontinuierlich monitoren und durch einen 2nd Layer of Protection sichtbar machen

- Privilege Access Management