ATTACK MANAGEMENT PLATFORM

Wir machen die Welt sicherer und verhindern Seitwärtsbewegungen von Cyber-Angreifern!

Eine Aussage mit hohem Anspruch? Definitiv!

This Is How We Do It

Reduzierung der Angriffsoberfläche

Angreifer werden mittels dem Attack Surface Manager gezielt daran gehindert, sich im Netzwerk fortzubewegen und sensitive Systeme, Zugänge und Verbindungen zu lokalisieren

Angreifer frühzeitig erkennen

Das Attack Detection System erstellt die Illusion einer erweiterten Angriffsoberfläche und erkennt Angreifer dadurch in Echtzeit und macht diese sichtbar

Schnelle und effektive Schadensbegrenzung

Nachvollziehbare forensische Zeitachse aller Angreiferaktivitäten zur schnellen Einleitung effektiver Gegenmaßnahmen

Produktüberblick

Angreifer - ob externe Dritte oder vertrauenswürdige Insider - bewegen sich unbemerkt über Wochen, Monate oder gar Jahre hinweg in einem Unternehmensnetzwerk. Sie nutzen die bestehende Unternehmens-Konnektivität, um auf Angriffsreichweite zu kommen.

Dann dauert es nur Sekunden, um sensible Daten zu kompromittieren, kritische Dienste zu sabotieren oder Geld oder IP (Intellectual Property) zu stehlen.

Mit Illusive können diese Angriffe gestoppt werden, lange bevor es zu einem Unternehmensschaden kommt.

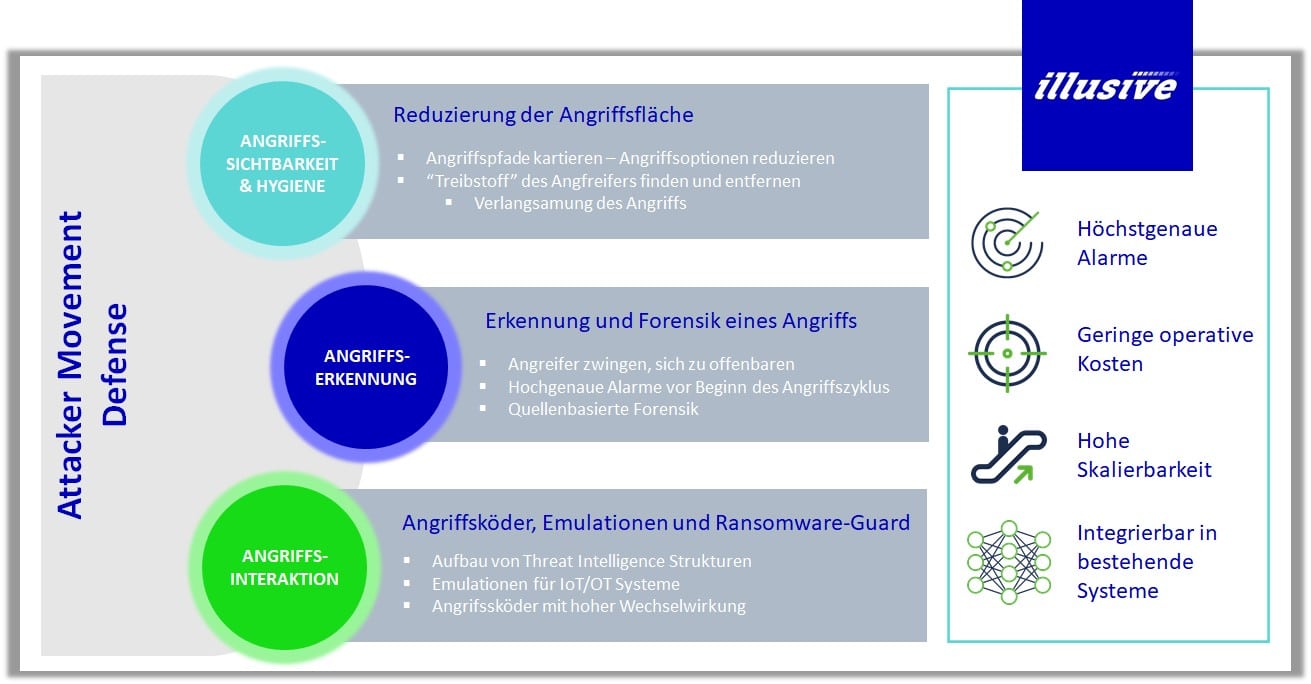

Kernfunktionen

Die Illusive Networks Attack Management Plattform integriert drei leistungsstarke Funktionalitäten, Attack Surface Manager (ASM), Attack Detection System (ADS) und Attack Intelligence System (AIS), zur rechtzeitigen Erkennung (Detection), Verhinderung und Abwehr (Response) von internen und externen Cyberangriffen.

Attack Surface Manager

STOPPEN SIE LATERAL MOVEMENTS, BEVOR DIESE BEGINNEN!

Der Attack Surface Manager (ASM) erkennt, visualisiert und entfernt – dies geschieht automatisch und kontinuierlich – Anmeldeinformationen, Verbindungen und Angriffspfade, die im normalen operativen Geschäftsverlauf entstehen und angesammelt wurden, noch bevor es zu einem Cyberangriff kommt.

Angreifer nutzen diese Informationen, um auf die Kronjuwelen eines Unternehmens zuzugreifen. Entzieht man ihnen diese Informationen, so bekommen die Angreifer nicht die Gelegenheit, sich im Unternehmensnetzwerk fortzubewegen.

Attack Detection System

VERWANDELN SIE IHRE ENDPUNKTE IN EINE CYBERFALLE!

Das Attack Detection System (ADS) täuscht Angreifer, indem es falsche Informationen (Deceptions), z.B. Anmeldeinformationen, Verbindungen und Angriffspfade, auf Endpunkten in einem Netzwerk platziert.

Dadurch werden Angreifer desorientiert und, sobald die falschen Informationen verwendet werden, kann der potentielle Angriff frühzeitig erkannt werden.

ADS ist agentenlos und hochgradig skalierbar, leitet Incident Response-Teams zielgenau zum Angriffspunkt, reduziert den Arbeitsaufwand im Security Operation Center und priorisiert die Reaktionsaktivitäten.

Darüber hinaus bietet ADS präzise forensische Daten, die in Echtzeit über die Angriffsursache zur Einleitung von Gegenmaßnahmen gesammelt werden.

Attack Intelligence System

DIE RICHTIGEN DATEN IN ECHTZEIT!

Das Attack Intelligence System (AIS) von Illusive imitiert echte Systeme, so dass aus Angreifersicht der Angriff auf ein System erfolgreich durchgeführt wurde und dieser sich austoben kann.

Durch diese Illusion wird der Angreifer – gilt übrigens auch für Red Teams – nicht bemerken, dass Sie seinen Angriff bereits erkannt haben und diesen weiterhin in einem emulierten und abgesicherten System analysieren.

AIS übernimmt somit die Kontrolle über den Angreifer.

Vervollständigt wird AIS durch die Emulation von IOT und OT Systemen wie beispielsweise Printserver, Switches, Kamerasysteme usw.

Illusive Networks Alleinstellungsmerkmale

- Illusive bietet als einziges Unternehmen Risk Assessment für SWIFT an

- Illusive erkennt Lateral Movement Aktivitäten ohne Fehlalarme (False Positives)

- Illuisve hält 14 eigene Patente für Deception-Technologien

- Illusive macht Herausforderungen, Risiken und Bedrohungen in OT/ICS-Umgebungen sichtbar

- Illusive verhindert, dass Benutzerinformationen im Darkweb verkauft werden

- Illusive zeigt auf Endpunkten vorhandene Benutzerinfomrationen und bereinigt diese, was die Einheiltung von Compliance-Richtlinien fördert

- Mit Illusive sind Sie dem Cyberangreifer einen Schrit voraus, in dem gezielt falsche Informationen, z.B. Anmeldeinformationen, Verbindungen und Angriffspfade, auf Endpunkten in einem Netzwerk platziert werden, was jeglichen Cyberangriff ins Leere laufen lässt

Einsatzszenarien

- Aufdeckung von priviligierten Benutzern, die von keinem System verwaltet werden

- Durchführung von Passwortrichtlinien-Verletzungs-Assessments

- Erkennung von Insidern, die sensible Informationen im Darknet anbieten

- Reduzierung der Reaktionszeit von Incident Response Teams durch Echtzeit-Forensik

- Sichtbarkeit von Lateral Movement Bewegungen bzw kritische Verbindungen zu den Kronjuwelen eines Unternehmens im immer größer werdenden Ost-West-Datenverkehr

Auswirkungen der Technologie auf Security, Compliance, TCO & Optimierungen von Ressourcen

- Attack Risk Assessments von Illusive können die Einhaltung von verschiedenen Compliance-Anforderungen, nationalen Normen und Regularien überwachen

- Durch die Analyse von Ost-West-Netzwerkverkehr werden Wirtschaftsspionage, Sabotage und Datenklau erkannt und unterbunden

- Durch die reibungslose Integration und Interaktion mit den verschiedenen anderen IT-Technologien sinken die Gesamtkosten im SOC

- Einhaltung von bestimmten Compliance-Vorschriften wie z.B. DSGVO, durch Verhinderung, dass Benutzerinformationen im Darknet angeboten werden

- Erhöhung der Effizienz von Red-Teaming Projekten

- Erhöhung der Wirksamkeit von eingesetzten CyberSecurity Verteidigungstechnolgien durch den Einsatz von Deception

- Erhöhung des Sicherheitsniveaus von SWIFT-Transaktionen

- Erkennung von Cyberbedrohungen in IoT-/OT-Systemen

- Illusive kann nach kurzer Zeit implementiert, operativ schnell in Betrieb genommen werden, ist wartungsarm und erkennt Bedrohungen nach kürzester Zeit, was zu einem schnellen RoI führt

- Mehr Zeit für die Analyse von echten Angriffen für Incident Response Teams

- Reduzierung der Gesamtkosten für CyberSecurity durch Konsolidierung von CyberSecurity-Technologien bei mindestens gleichbleibenden Sicherheitsniveau

- Reduzierung von False Positives-Alarmen durch die Einbindung von Illusive bei Erkennung von Cyberbedrohungen

- Schnellere Erkennung von Cyberangriffen durch Echtzeit-Bedrohungsforensik

- Unterstützung bei der Einhaltung von ISO27001-Anforderungen durch regelmäßige risikoreduzierende Credential Hygiene Assessments

- Verlängerung der Laufzeit von Basis-Sicherheitstechnologien und Einsparung von Kosten für sog. NextGen-Technologien bei mindestens gleichbleibenden Sicherheitsniveau

Lizenzierung

- Lizenzart: Subscription, Nutzungsrecht für 1 - 5 Jahre

- Laufzeitnachlässe: ab 3 Jahr möglich

- Lizenzmodelle:

- ASM & ADS -> nach Endpunkten (Windows, Mac, Linux)

- AIS -> nach Anzahl Decoys (pro emuliertes System) oder Anzahl Emulations (emulierte IOT & OT Geräte)

- Prof. Services: FirstMove build, Co-Pilot, Alert/Operations (Details auf Anfrage)

Herstellersupport

Standard Support:

- 9-5 Support per E-Mail und Web

- Self-Service Portal

Premium Support:

- 24/7 per eMail, Web und Telefon

- Self-Service Portal

- Expertenlevel mit Technical Account Manager

Technologiepartnerschaften des Herstellers

Illusive bietet sehr starke Synergien mit marktführenden Technologien aus den Bereichen DNS, DHCP, EDR, IAM, IPAM, PAM, SIEM, SOAR sowie TI, welche mittels REST-API angebunden werden können.

- AlienVault (AT&T)

- ArcSight (Micro Fokus)

- AWS

- BeyondTrust

- BlueCat

- Carbon Black

- Cisco

- CyberArk

- Hitachi ID Systems

- Infoblox

- Microsoft SCCM

- LogRhythm

- QRadar (IBM)

- Splunk

- Tanium

- VirusTotal (Google)

Referenzen des Herstellers

Illusive hat sehr viele Unternehmen unterschiedlichster Größen aus verschiedenen Branchen als zufriedene Kunden, die nicht öffentlich genannt werden möchten. Acht der größten Finanzinstitute, fünf der größten Einzel- und Großhändler sowie die Top 5 der global agierenden Pharmaunternehmen gehören zu Ilusives Kunden. Seit 2019 ist Ilusive recht erfolgreich mit einem deutschen Team in Europa vertreten und hat in kurzer Zeit Kunden im zweistelligen Bereich von den Illusive Mehrwerten überzeugen können.