Dimensionen eines Ransomware-Angriffs

17. Januar 2020

BusKill | USB Cable Kill Switch

20. Januar 2020

Dimensionen eines Ransomware-Angriffs

17. Januar 2020

BusKill | USB Cable Kill Switch

20. Januar 2020Zwei PoC Exploits für die Microsoft Spoofing Schwachstelle stehen öffentlich zur Verfügung

Die 2 PoC-Exploits wurden durch Kudelski Security und dem Sicherheits-Forscher mit dem Synonym Ollypwn veröffentlicht. Ein Elliptic Curve Cryptography (ECC) Spoof Code-Signing Certificate ist auf Exploit-Database verfügbar.

Theorie

Beide PoC-Exploits könnten es einem Angreifer ermöglichen, Man-in-the-Middle Angriffe zu starten und Signaturen für Dateien und eMails zu fälschen und/oder bösartigen signierten ausführbaren Code in Programme, die innerhalb von Windows-Systemen gestartet werden, einzuschleusen.

In einem Bericht über seinen PoC-Exploit berichtet Ollypwn, dass bei der Überprüfung durch Windows, ob ein Zertifikat vertrauenswürdig ist, dieses erkennt, dass das Zertifikat durch die gespoofte CA signiert wurde. Anschließend prüft es den öffentlichen Schlüssel der gespooften CA um ihn mit dem der vertrauenwürdigen CA zu vergleichen. Dann wird einfach die Signatur der gespooften CA mit dem Generator der gespooften CA verifiziert und das ist das Problem.

Panik?

Sicherheits-Forscher sagen, dass die PoC-Exploits zwar funktionieren, aber sie zeigen auch, dass der Fehler für Angreifer nicht leicht ausnutzbar ist. Schon gar nicht für Script-Kiddies oder Ransomware.

Opfer müssten nämlich zunächst mal eine präparierte Webseite besuchen, was einen gezielten Angriff erschwert – ABER auch nicht unmöglich macht.

Es braucht also eine Kombination aus Exploiting und Social Engineering.

Dran bleiben…

Auf alle Fälle sollten Windows-Systeme gepatcht und die Mitarbeiter sensibilisiert werden.

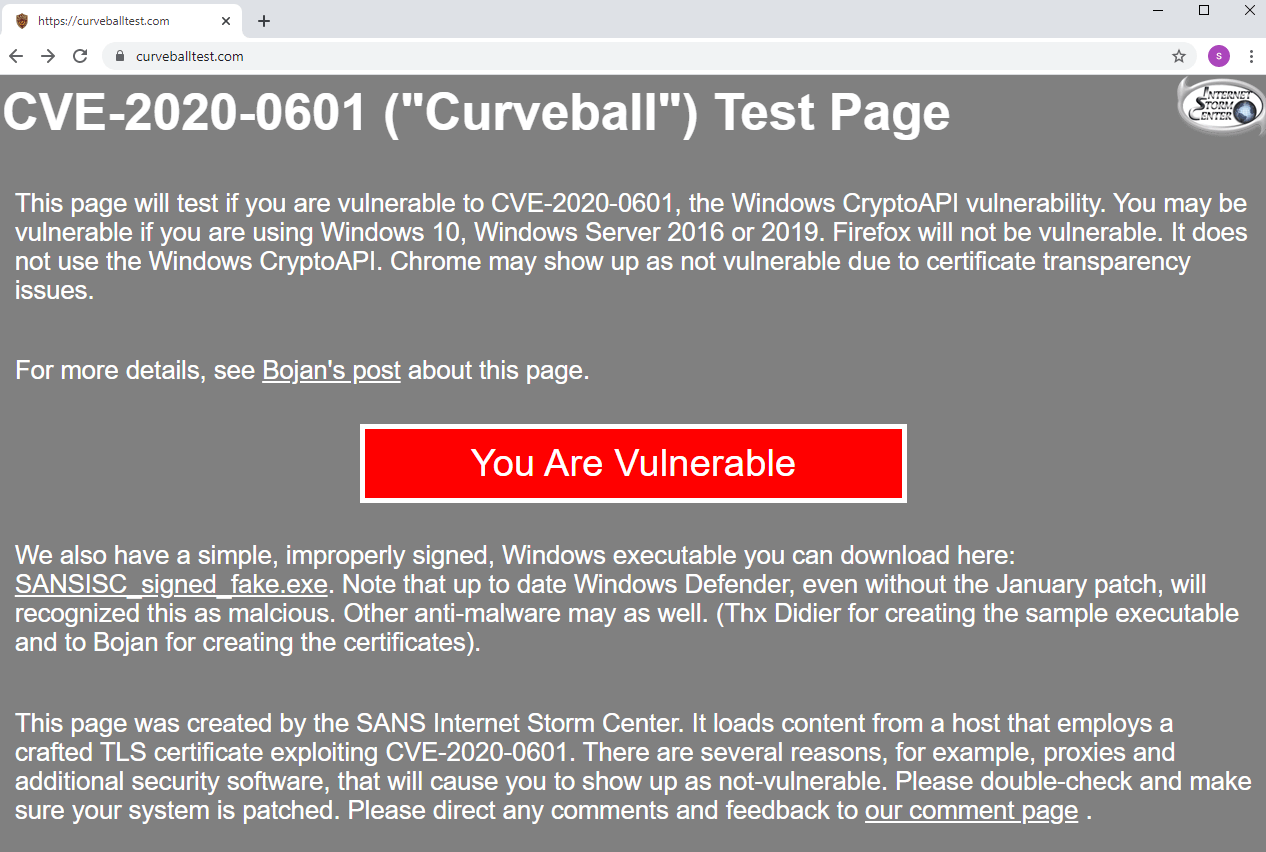

SANS hat hier eine Testseite bereitgestelt, mit der man das eigene System auf Verwundbarkeit prüfen kann.

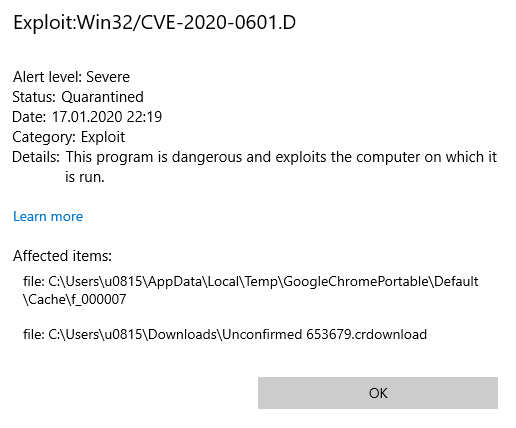

Zudem bietet die Seite auch „gutartige“ ausführbare Dateien, die mit einer Exploit-Signatur signiert wurden. Mit dieser kann beispielsweise die Wiederstandsfähigkeit der eingesetzten Security Produkte getestet werden, da Endpoint Protection Systeme und sogar Chrome bereits zusätzliche Regeln zur Erkennung schlechter Signaturen beinhalten sollten.

Dies erhöht die Chance, dass man trotzdem geschützt ist, auch wenn die Systeme noch nicht durchgängig gepatcht wurden. Mit einem Vulnerability Management kommt man auch Systeme auf die Schliche, die die nötigen Updates noch nicht erhalten haben.

Details vom SANS Institute sind hier zu finden.