da Vinci Akademie Wels

10. August 2022

ACDC | Active Cyber Defense Center

4. November 2022

da Vinci Akademie Wels

10. August 2022

ACDC | Active Cyber Defense Center

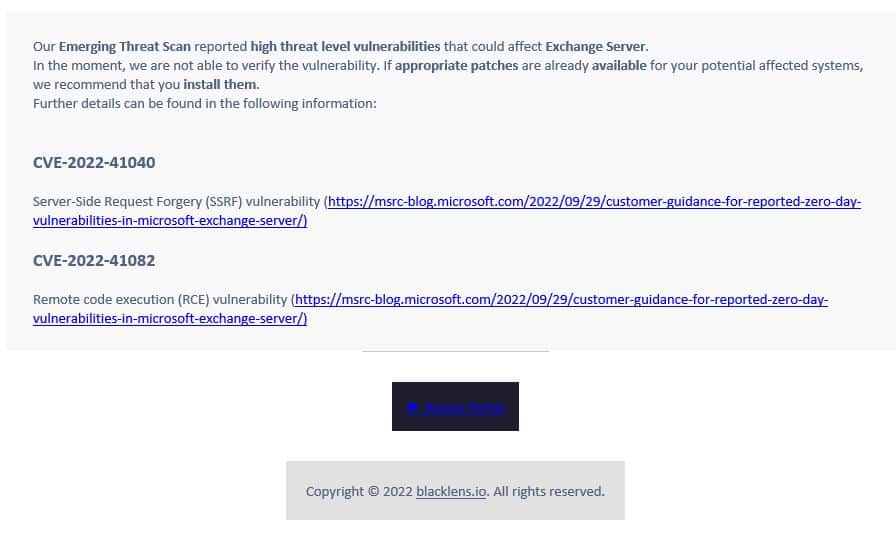

4. November 2022Exchange Server ZERO-DAY Exploit in-the-Wild

Sicherheitsforscher der Vietnamesischen Cybersecurity Firma GTSC warnen vor bisher unbekannten Schwachstellen in vollständig gepatchten Microsoft Exchange-Servern, die von böswilligen Akteuren bereits ausgenutzt werden, um Remote-Code-Executions auf betroffenen Systemen zu erreichen.

CVEs sind zum Zeitpunkt der Verfassung dieses Artikels noch nicht vorhanden.

Getrackt werden die beiden Schwachstellen von der Zero-Day Initiative als ZDI-CAN-18333 (CVSS score: 8.8) und ZDI-CAN-18802 (CVSS score: 6.3).

Aus dem GTSC Blog geht hervor, dass bei erfolgreicher Ausnutzung der Schwachstelle mittels WebShell lateral movement möglich wird.

ProxyShell again??

Die Exploitation-Requests in den IIS-Protokollen sollen im gleichen Format wie die ProxyShell Exchange Server-Schwachstellen aufscheinen, wobei GTSC anmerkt, dass die betroffenen Server bereits gegen die im März 2021 bekannt gewordenen Schwachstellen gepatcht wurden.

Detection

Exchange Admins können mittels folgendem powershell Kommando die Exchange Logs prüfen, ob der Bug bereits ausgenutzt wurde:

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter “*.log” | Select-String -Pattern ‘powershell.*autodiscover\.json.*\@.*200

Interim Workaround

In der Zwischenzeit empfehlen wird als vorübergehende Abhilfe eine Regel zum Blockieren von Angriffen anhand der IoC (Indicator of Compromise) mithilfe des URL Rewrite Rule Modules des IIS, oder eines Reverse Proxies, vorzunehmen.

- In Autodiscover at FrontEnd, select tab URL Rewrite, and then select Request Blocking

- Add string “.*autodiscover\.json.*\@.*Powershell.*” to the URL Path, and

- Condition input: Choose {REQUEST_URI}

Das Microsoft Security Response Center sich ebenfalls bereits dazu geäußert und stellt eine Mitigation-Anleitung zur Verfügung.

An dieser Stelle möchten wir zudem für Blue Shield Umbrella Kunden nochmals darauf hinweisen, den BSU IP Feed für Firewalls zu aktivieren, da BSU kritische IPs, C2 und URLs blockt.

Firewalls, die mit den BSU IP Feeds angereichert sind, können Angriffe dadurch erkennen und blockieren.

Unsere blacklens.io Kunden wurden über die Schwachstelle bereits in Kenntnis gesetzt.

Wir bleiben an dem Fall dran und informieren Sie bei relevanten Neuigkeiten!